Killmy

Участник клуба

- Регистрация

- 30 Май 2020

- Сообщения

- 365

- Реакции

- 11

Вредоносное ПО FakeCalls, известное своими атаками на пользователей Android в Южной Корее , обновило тактику обхода средств безопасности. Если раньше банковский троян нацеливался на южнокорейские организации с помощью поддельных приложений, то сейчас FakeCalls использует легитимные ключи подписи приложений, чтобы обойти средства обнаружения на основе сигнатур.

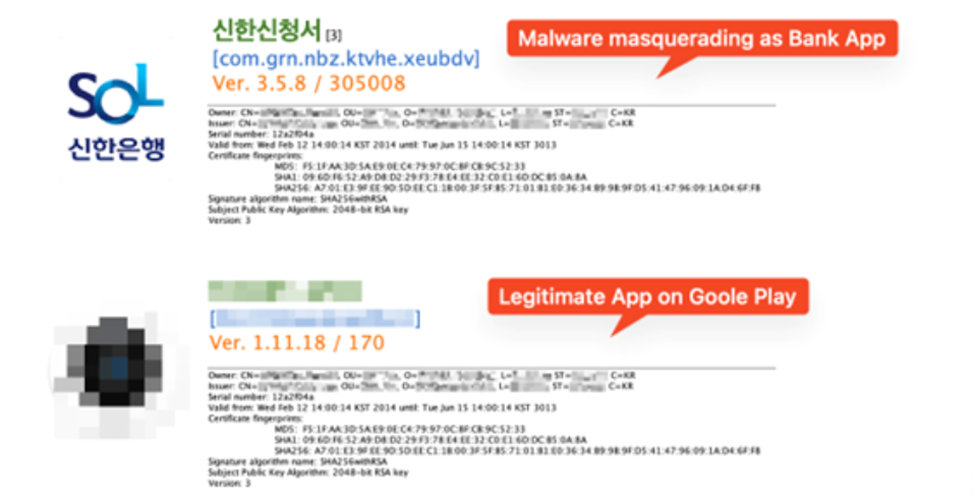

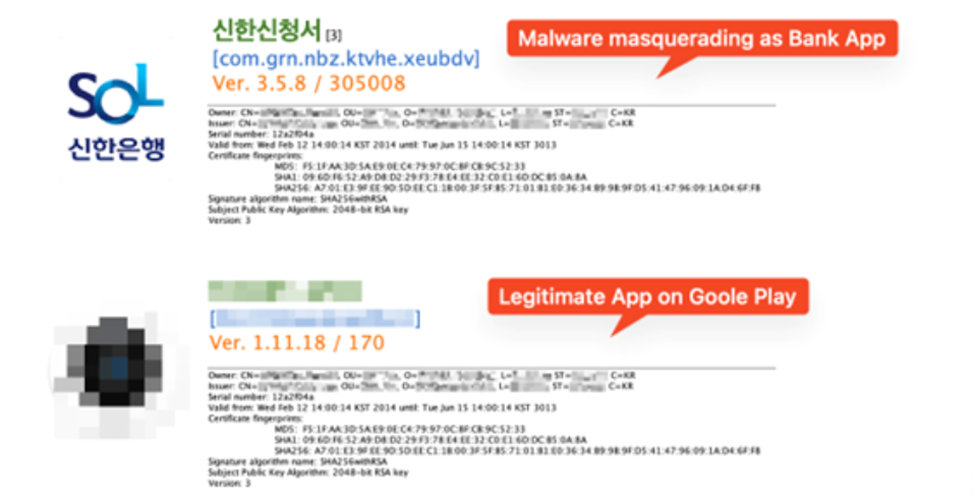

Согласно отчету McAfee, кампания FakeCalls использует ключи, украденные из законного приложения, популярного в Южной Корее. Поддельные приложения, использующие этот ключ, маскируются под настоящие банковские приложения и даже используют их значки.

Поддельное (сверху) и легитимное банковское приложение (снизу)

Чтобы избежать обнаружения, FakeCalls использует упаковщик для шифрования своего исходного кода. Расшифровка исходного кода выявила несколько возможностей вредоносного ПО:

Исследователи заметили, что в текущей кампании URL-адреса, связанные с FakeCalls, впервые были обнаружены в августе 2022 года. Некоторые из этих доменов сейчас не работают, но один из созданных тогда фишинговых сайтов все еще работает, маскируясь под сайт банка. Веб-страница последний раз обновлялась в октябре 2022 года. Рабочий домен связан с несколькими дополнительными IP-адресами, которые все еще находятся под контролем злоумышленника и используются в качестве панели управления C2-сервера для управления зараженными устройствами.

FakeCalls постоянно совершенствует свою тактику обхода систем безопасности. Более того, использование подлинных ключей приложений еще больше укрепило возможности имитации легитимных приложений. Чтобы оставаться в безопасности, эксперты рекомендуют загружать приложения только из официальных и надежных источников.

FakeCalls распространяется в поддельных банковских приложениях , которые выдают себя за крупные корейские финансовые учреждения, поэтому жертвы думают, что используют легитимное приложение от надежного поставщика.

Атака начинается с того, что приложение предлагает жертве кредит с низкой процентной ставкой. Как только жертва проявляет интерес, вредоносное ПО инициирует телефонный звонок, который воспроизводит запись реальной службы поддержки клиентов банка с инструкциями по одобрению заявки на кредит.

Однако FakeCalls маскирует номер звонящего злоумышленника, и вместо этого отображает реальный номер поддельного банка. В ходе разговора жертву просят для получения кредита подтвердить данные своей кредитной карты, которые затем похищают злоумышленники.

Согласно отчету McAfee, кампания FakeCalls использует ключи, украденные из законного приложения, популярного в Южной Корее. Поддельные приложения, использующие этот ключ, маскируются под настоящие банковские приложения и даже используют их значки.

Поддельное (сверху) и легитимное банковское приложение (снизу)

Чтобы избежать обнаружения, FakeCalls использует упаковщик для шифрования своего исходного кода. Расшифровка исходного кода выявила несколько возможностей вредоносного ПО:

- При запуске FakeCalls пытается установить другое приложение, запрашивая соответствующие разрешения. Установленное приложение хранится в каталоге ресурсов (asset directory) под видом HTML-файла «Introduction[.]html».

- Эта полезная нагрузка запрашивает у пользователя несколько дополнительных разрешений, в том числе разрешение на доступ к конфиденциальным данным на зараженном устройстве.

- Затем приложение регистрирует смартфон для нескольких служб, а затем устанавливает соединение с C2-сервером для получения дальнейших команд.

Исследователи заметили, что в текущей кампании URL-адреса, связанные с FakeCalls, впервые были обнаружены в августе 2022 года. Некоторые из этих доменов сейчас не работают, но один из созданных тогда фишинговых сайтов все еще работает, маскируясь под сайт банка. Веб-страница последний раз обновлялась в октябре 2022 года. Рабочий домен связан с несколькими дополнительными IP-адресами, которые все еще находятся под контролем злоумышленника и используются в качестве панели управления C2-сервера для управления зараженными устройствами.

FakeCalls постоянно совершенствует свою тактику обхода систем безопасности. Более того, использование подлинных ключей приложений еще больше укрепило возможности имитации легитимных приложений. Чтобы оставаться в безопасности, эксперты рекомендуют загружать приложения только из официальных и надежных источников.

FakeCalls распространяется в поддельных банковских приложениях , которые выдают себя за крупные корейские финансовые учреждения, поэтому жертвы думают, что используют легитимное приложение от надежного поставщика.

Атака начинается с того, что приложение предлагает жертве кредит с низкой процентной ставкой. Как только жертва проявляет интерес, вредоносное ПО инициирует телефонный звонок, который воспроизводит запись реальной службы поддержки клиентов банка с инструкциями по одобрению заявки на кредит.

Однако FakeCalls маскирует номер звонящего злоумышленника, и вместо этого отображает реальный номер поддельного банка. В ходе разговора жертву просят для получения кредита подтвердить данные своей кредитной карты, которые затем похищают злоумышленники.